Cheval De Troie, Trojan, RAT, Outil d’Administration à Distance, peu importe comment on l’appelle, il fait peur tant il est dangereux et efficace.

Dans cet article, je vais vous expliquer plus en détail le fonctionnement d’un Cheval de Troie afin de comprendre comment il agit. Cela nous permettra de trouver des moyens efficaces pour se protéger contre cette menace.

Qu’est-ce qu’un Cheval de Troie ?

Un Cheval de Troie est un programme en apparence saine, mais qui contient un programme malveillant caché. Le terme “Trojan” est juste l’appellation anglaise de “Cheval De Troie”.

La définition la plus populaire d’un Cheval de Troie est “un programme qui prend le contrôle d’un ordinateur”. Cependant, la définition initiale du Cheval de Troie est différente. Le terme vient d’une légende de la Grèce antique où les Grecs ont utilisé un cheval en bois géant pour conquérir la ville de Troie. Ils se sont cachés à l’intérieur du cheval en bois afin d’entrer dans la ville et de détruire la ville une fois à l’intérieur.

Les RAT (Outils d’Administration à Distance) permettent de prendre le contrôle d’un ordinateur à distance légalement. Cependant, les Chevaux de Troie permettent d’insérer des RAT de façon discrète et cachée dans l’ordinateur de la victime pour le contrôler.

Fonctionnement du RAT

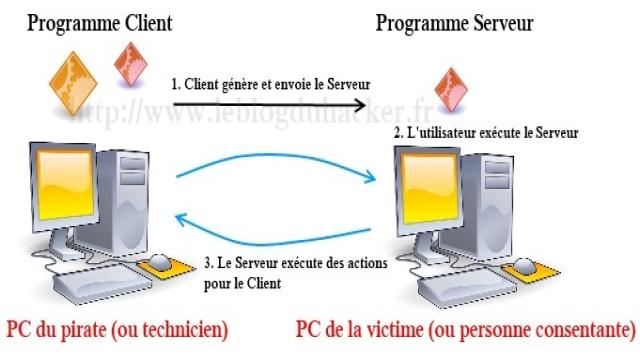

Un RAT est composé de deux parties : un client et un serveur.

- Le client est le programme lancé sur la machine du pirate qui va contrôler l’autre ordinateur.

- Le serveur est le programme lancé sur la machine de la victime qui sera contrôlée.

Pour établir une connexion, le client crée un serveur en fournissant une adresse IP, un port d’écoute et un nom. Une fois la connexion établie, le serveur envoie des informations sur le système d’exploitation et le nom de l’ordinateur sur lequel il est installé.

Une fois la connexion établie, le client peut demander au serveur d’afficher les fichiers de l’ordinateur, de capturer l’écran, d’allumer la webcam, etc. Le client récupère ensuite les données reçues par le serveur pour les afficher.

Signes d’une infection par un Cheval de Troie

Pour repérer une infection par un Cheval de Troie, il est possible d’observer les connexions réseau en utilisant la commande “netstat -a” ou des outils comme TcpView. Les connexions avec des ports distants définis et établis peuvent être suspectes et nécessitent une vérification.

Au niveau des processus, il est recommandé de surveiller les processus qui ont un port distant défini dont la connexion est établie. Si un processus suspect est détecté, il peut être terminé ou supprimé.

Comment se prémunir contre un Cheval de Troie ?

Pour se protéger contre un Cheval de Troie, il est recommandé d’installer un antivirus et un pare-feu pour détecter et bloquer les programmes malveillants. Il faut également faire attention aux pièces-jointes des e-mails et aux sites piégés. Enfin, la méfiance et la sensibilisation restent les meilleures armes contre les attaques de Chevaux de Troie.

Notez bien que cet article ne vise qu’à comprendre le fonctionnement des Chevaux de Troie et à vous prémunir contre ces attaques. L’utilisation de ces programmes malveillants est illégale.