Le monde évolue rapidement en ligne, avec l’avènement de l’Internet des objets. Les organisations cherchent à exploiter ce potentiel en diversifiant leurs opérations en ligne. Mais, avec cette croissance vient également une augmentation des risques cybernétiques. La cybercriminalité a connu une augmentation constante au fil des ans.

Les conséquences d’une faille de sécurité peuvent être dévastatrices pour une organisation, tant sur le plan financier que sur sa réputation. Pour éviter cela, il est crucial de réaliser un audit de sécurité informatique. C’est uniquement grâce à un audit de sécurité informatique que les organisations peuvent identifier les failles et les corriger, afin de tenir les pirates informatiques à distance.

Bill Gates souligne l’importance de la sécurité en déclarant : “La sécurité est notre première priorité car, malgré toutes les choses passionnantes que vous pouvez faire avec les ordinateurs – organiser votre vie, rester en contact avec les gens, être créatif – si nous ne résolvons pas ces problèmes de sécurité, alors les gens vont se retenir”.

Qu’est-ce qu’un audit de sécurité informatique ?

Un audit de sécurité informatique est essentiellement une évaluation complète des pratiques de sécurité informatique de l’organisation, qu’elles soient physiques ou logicielles, susceptibles de compromettre sa sécurité.

Cela inclut des éléments tels que des analyses de vulnérabilité pour découvrir les failles dans les systèmes informatiques, ou la réalisation de tests de pénétration pour obtenir un accès non autorisé aux systèmes, etc. Les rapports générés après ces procédures sont ensuite soumis à l’organisation pour une analyse approfondie.

Un audit de sécurité informatique comprend également une vérification de l’accès physique au matériel, pour des raisons de sécurité et de gestion administrative. Cependant, cet article ne couvre que la partie non physique de l’audit de sécurité informatique.

Avantages de l’audit de sécurité informatique

Comme mentionné précédemment, un audit de sécurité informatique révèle les vulnérabilités sous-jacentes et les risques de sécurité des actifs informatiques de votre organisation. L’identification des risques a un effet positif sur la sécurité globale de votre organisation. Voici comment :

- Il évalue vos structures et protocoles de sécurité actuels, vous permettant de définir une norme pour votre organisation en fonction des résultats de l’audit.

- Il atténue les risques de piratage en découvrant à l’avance les points d’entrée potentiels des pirates et les failles de sécurité.

- Il vérifie la conformité de votre infrastructure informatique avec les principaux organismes de réglementation et vous aide à vous y conformer.

- Il identifie les retards dans la formation et la sensibilisation à la sécurité au sein de votre organisation, vous permettant de prendre des décisions éclairées pour les améliorer.

Comment réaliser un audit de sécurité informatique pour votre entreprise ? [Avec des outils]

Avant de commencer le processus d’audit de sécurité, il est important d’utiliser le bon ensemble d’outils. Kali Linux est l’un de ces systèmes d’exploitation personnalisé, doté d’un ensemble d’outils permettant de réaliser un audit de sécurité. Vous pouvez l’installer sur une machine séparée, en faisant un démarrage double sur la machine actuelle ou sur une machine virtuelle.

Une fois tout en place, vous pouvez commencer !

1. Recon Dog

Lors d’un audit de sécurité informatique de type boîte noire, il est nécessaire de recueillir des informations sur la cible, telles que le CMS utilisé, afin de cibler les points faibles précis en matière de sécurité. Recon Dog est l’outil idéal pour cela. Cet outil ne nécessite aucune installation, vous pouvez simplement le télécharger et l’utiliser comme un script normal.

2. Nmap

Nmap est un autre excellent outil pour réaliser un audit de sécurité informatique. Il peut être utilisé pour détecter les vulnérabilités des ports ouverts et effectuer des empreintes du réseau, tant en interne que sur Internet.

3. Nikto

Nikto est un autre outil efficace pour détecter les vulnérabilités du serveur. Il permet de détecter toutes sortes de mauvaises configurations potentielles du serveur. Cependant, il peut générer beaucoup de faux positifs, donc vous devrez les vérifier en les exploitant.

4. Cadre Metasploit

Metasploit est l’un des cadres d’exploitation les plus puissants utilisés pour réaliser un audit de sécurité informatique. Il contient de nombreux exploits pour vérifier les vulnérabilités potentielles découvertes à l’aide de Nikto. Vous pouvez l’utiliser en ouvrant le terminal et en lançant la commande correspondante.

5. Xxser

Il est important de vérifier les vulnérabilités courantes de l’injection Web, telles que l’injection SQL et les attaques XSS. Xsser est un outil utilisé pour vérifier la présence de vulnérabilités XSS sur votre site web. Pour l’utiliser, ouvrez le terminal et lancez la commande correspondante.

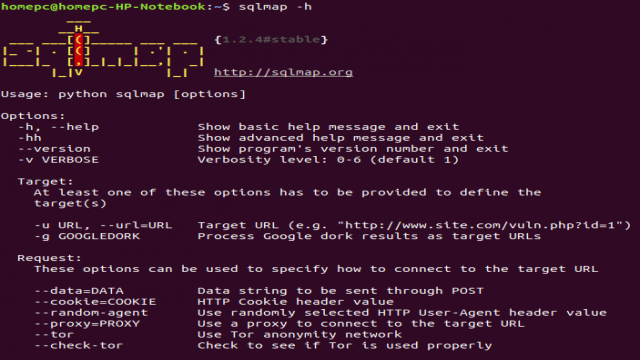

6. Sqlmap

Pour vérifier la présence de failles SQLi sur votre site, vous pouvez utiliser Sqlmap. Il vous permet de sélectionner les paramètres que vous souhaitez tester et d’exécuter automatiquement des exploits SQLi.

Ces outils sont essentiels pour réaliser un audit de sécurité informatique, mais il est recommandé de faire appel à un professionnel pour obtenir une sécurité optimale et éviter les audits manuels fastidieux.

Astra Security propose des services d’audit de sécurité informatique robustes, comprenant plus de 1250+ tests de sécurité actifs. Leur tarification est souple, ce qui permet à chacun de choisir le plan qui lui convient le mieux. L’équipe d’Astra vous accompagne pour répondre à toutes vos questions concernant les audits de sécurité.

Avec un audit de sécurité informatique approfondi, vous pouvez protéger les ressources de données critiques de votre organisation, obtenir des certifications de sécurité, identifier les failles de sécurité avant les pirates, rester informé des mesures de sécurité, identifier les vulnérabilités de sécurité physique, formuler de nouvelles politiques de sécurité pour votre organisation et vous préparer à intervenir en cas de violation de la cybersécurité.