Qu’est-ce qu’un ransomware ?

Vous vous êtes déjà demandé pourquoi tout le monde parle des ransomwares ? Dans le monde du travail, dans la presse, aux informations… Il semble que partout où l’on se tourne, les ransomwares sont évoqués. Vous pourriez même avoir reçu une fenêtre pop-up sur votre ordinateur vous avertissant que vous êtes infecté par un ransomware. Si vous souhaitez en savoir plus sur les ransomwares, vous êtes au bon endroit. Nous allons vous présenter les différentes formes de ransomwares, leur mode d’infection, leur origine, leurs cibles et les mesures à prendre pour se protéger.

Qu’est-ce qu’un ransomware ?

Un ransomware, également connu sous le nom de malware de rançonnage, est un type de malware qui bloque l’accès des utilisateurs à leur système ou à leurs fichiers personnels, exigeant en échange le paiement d’une rançon pour rétablir l’accès. Les premières versions de ransomwares remontent à la fin des années 1980, où le paiement de la rançon devait être effectué par courrier postal. Aujourd’hui, les auteurs de ransomwares préfèrent être payés en cryptomonnaie ou par carte de crédit.

Comment les ransomwares infectent-ils les ordinateurs ?

Les ransomwares peuvent infecter un ordinateur de plusieurs façons. L’une des méthodes les plus courantes consiste à utiliser des spams malveillants, également connus sous le nom de malspams. Ces e-mails non sollicités contiennent des malwares, tels que des pièces jointes piégées (PDF, fichiers Word, etc.) ou des liens vers des sites Web malveillants.

Les malspams utilisent l’ingénierie sociale pour tromper les utilisateurs et les inciter à ouvrir les pièces jointes ou à cliquer sur des liens apparemment légitimes provenant d’amis ou d’institutions. Les cybercriminels utilisent également l’ingénierie sociale dans d’autres types d’attaques de ransomwares, par exemple en se faisant passer pour le FBI afin d’intimider les utilisateurs et de les convaincre de payer une rançon pour déverrouiller leurs fichiers.

Une autre méthode d’infection est le malvertising, qui est devenu particulièrement populaire en 2016. Le malvertising consiste à utiliser des publicités en ligne pour distribuer des malwares, sans que l’utilisateur ait besoin d’interagir avec ces publicités. Lorsque les utilisateurs naviguent sur le Web, même sur des sites légitimes, ils peuvent être redirigés vers des serveurs criminels qui sélectionnent les malwares les plus susceptibles de les infecter. Très souvent, ces malwares sont des ransomwares.

Graphique représentant le malvertising et les ransomwares.

Graphique représentant le malvertising et les ransomwares.

Quels sont les différents types de ransomwares ?

Il existe trois types de ransomwares, classés en fonction de leur gravité, allant du désagrément mineur à la véritable crise de sécurité :

Scareware

Le scareware, également connu sous le nom d’alarmiciel, comprend les faux logiciels de sécurité et les arnaques au faux support technique. Une fenêtre pop-up s’affiche, vous informant qu’un malware a été détecté et que vous devez payer pour vous en débarrasser. En réalité, vos fichiers ne sont pas en danger et vous continuerez à recevoir ces messages tant que vous ne paierez pas. Aucun logiciel de cybersécurité légitime ne vous demandera de payer de cette manière. Si vous avez déjà installé un logiciel de sécurité, il devrait être capable de supprimer les infections sans demander de paiement supplémentaire.

Verrouilleurs d’écran

Les ransomwares verrouilleurs d’écran sont plus sérieux. Une fois que ce type de ransomware infecte votre ordinateur, vous perdez totalement l’accès à celui-ci. Au démarrage, votre écran est recouvert par une fenêtre affichant des éléments de mise en page rappelant souvent ceux d’une institution gouvernementale telle que le FBI ou le ministère de la justice. Cette fenêtre vous informe qu’une activité illégale a été détectée sur votre ordinateur et vous demande de payer une amende. Aucune autorité judiciaire ne bloquerait votre ordinateur ou vous demanderait de payer une telle amende pour une activité illégale. Si une autorité soupçonne une activité criminelle, elle recourra aux procédures judiciaires appropriées.

Ransomwares chiffreurs

Les ransomwares chiffreurs sont les plus dangereux. Ces ransomwares volent vos fichiers, les chiffrent et exigent une rançon en échange de leur déchiffrement. Le danger avec ce type de ransomware est qu’une fois que les cybercriminels récupèrent vos fichiers, ils sont impossibles à récupérer sans payer la rançon. Même si vous payez, vous n’avez aucune garantie que les cybercriminels vous rendront effectivement vos fichiers.

Dernières attaques de ransomwares

Europol : les ransomwares restent la principale menace selon le rapport IOCTA

Les ransomwares continuent d’attaquer les villes et les entreprises

Les chevaux de Troie et les ransomwares dominent le secteur de l’éducation en 2018-2019

Histoire des ransomwares

Le premier ransomware, connu sous le nom de PC Cyborg ou AIDS, a été créé à la fin des années 1980. Il chiffrait tous les fichiers du répertoire C: après 90 redémarrages et demandait aux utilisateurs d’envoyer 189 $ par courrier à la société PC Cyborg Corp pour renouveler leur licence. Ce chiffrement était relativement simple à réparer pour ceux qui avaient des connaissances en informatique.

Pendant les dix années qui ont suivi, peu de nouveaux ransomwares sont apparus. Il faudra attendre 2004 pour voir l’arrivée d’un ransomware réellement menaçant : le GpCode, qui utilisait un chiffrement RSA faible pour prendre en otage les fichiers personnels.

En 2007, WinLock a introduit un nouveau type de ransomware qui bloquait l’accès aux ordinateurs plutôt que de chiffrer les fichiers. WinLock prenait le contrôle de l’écran de la victime et affichait des images pornographiques, exigeant ensuite le paiement d’une rançon via un SMS surtaxé pour les supprimer.

En 2012, la famille des ransomwares Reveton a marqué l’avènement d’un nouveau type de ransomware : ceux se faisant passer pour des institutions gouvernementales. Ces ransomwares empêchent les utilisateurs d’accéder à leur ordinateur, affichant une page semblable à celle d’une institution gouvernementale (FBI, Interpol, etc.), avec les coordonnées de l’institution. Les ransomwares demandent alors le paiement d’une amende allant de 100 à 3 000 $, à l’aide de cartes prépayées comme UKash ou PaySafeCard.

Les utilisateurs moyens ne savent souvent pas comment réagir et pensent être l’objet d’une véritable enquête judiciaire. Cette tactique d’ingénierie sociale joue sur le sentiment de culpabilité de l’utilisateur, qui remet en question son innocence et préfère souvent payer la rançon pour éviter les ennuis.

En 2013, CryptoLocker a fait évoluer les ransomwares chiffreurs en les rendant encore plus dangereux. CryptoLocker utilisait un chiffrement puissant et stockait la clé de déchiffrement sur un serveur distant. Il était donc pratiquement impossible pour les utilisateurs de récupérer leurs données sans payer la rançon. Les ransomwares chiffreurs sont toujours utilisés aujourd’hui car ils s’avèrent extrêmement lucratifs pour les cybercriminels. Des attaques de grande ampleur comme WannaCry en mai 2017 et Petya en juin 2017 ont utilisé des ransomwares chiffreurs pour piéger des individus et des entreprises du monde entier.

En fin 2018, Ryuk a fait une entrée remarquée dans le monde des ransomwares en attaquant de nombreux journaux américains ainsi que l’Office des eaux et des égouts de Onslow en Caroline du Nord. Une particularité intéressante est que les systèmes ciblés ont d’abord été infectés par Emotet ou TrickBot, deux chevaux de Troie voleurs d’informations utilisés pour distribuer d’autres malwares tels que Ryuk. Selon Adam Kujawa, directeur de Malwarebytes Labs, Emotet et TrickBot sont utilisés pour trouver des cibles de valeur. Lorsqu’un système est infecté et jugé suffisamment intéressant, Emotet/TrickBot réinfecte le système avec Ryuk.

Ransomwares sur Mac

Découvrez KeRanger, le premier vrai ransomware sur Mac.

Découvrez KeRanger, le premier vrai ransomware sur Mac.

À la recherche de nouvelles opportunités, les auteurs de malwares ont commencé à cibler les utilisateurs de Mac en distribuant le premier ransomware spécifiquement conçu pour ces ordinateurs en 2016. Le ransomware KeRanger infectait une application appelée Transmission. Lorsqu’elle était lancée, l’application copiait des fichiers malveillants qui s’exécutaient silencieusement en arrière-plan pendant trois jours avant de chiffrer les fichiers. Heureusement, peu de temps après sa découverte, XProtect, l’outil de sécurité intégré d’Apple, a publié une mise à jour pour empêcher l’infection des systèmes. Cependant, les ransomwares qui ciblent les Mac sont aujourd’hui une réalité.

Ransomwares sur mobile

Il a fallu attendre l’arrivée du tristement célèbre CryptoLocker et d’autres familles similaires en 2014 pour voir une distribution massive de ransomwares sur les appareils mobiles. En général, les ransomwares mobiles affichent un message indiquant que l’appareil a été verrouillé en raison d’une activité illégale et qu’il sera débloqué après le paiement d’une rançon. Ces ransomwares sont souvent livrés via des applications malveillantes, nécessitant alors un redémarrage du téléphone en mode sans échec pour supprimer l’application responsable et retrouver l’accès à l’appareil.

Qui sont les cibles des ransomwares ?

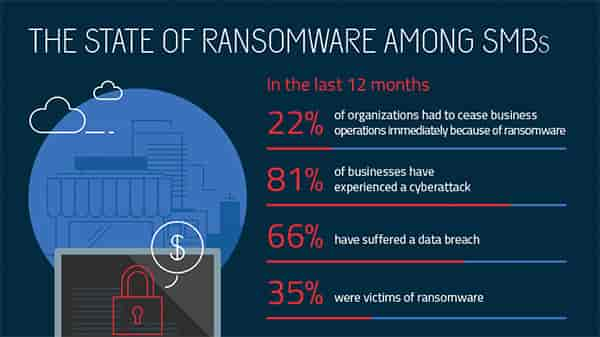

À leurs débuts, les ransomwares ciblaient principalement les utilisateurs individuels. Cependant, leur potentiel a vite été réalisé et les cybercriminels ont commencé à cibler les entreprises. Les attaques contre les entreprises peuvent avoir un impact plus important en termes d’interruption de la productivité, de perte de données et de revenus. À la fin de l’année 2016, les ransomwares représentaient 12,3 % des programmes malveillants détectés dans les entreprises du monde entier, alors qu’ils ne représentaient que 1,8 % des programmes malveillants détectés chez les particuliers. En 2017, 35 % des petites et moyennes entreprises ont déclaré avoir été victimes d’une attaque de ransomware.

Rapport sur les ransomwares dans les petites et moyennes entreprises.

Rapport sur les ransomwares dans les petites et moyennes entreprises.

Les attaques de ransomwares sont toujours concentrées sur les marchés occidentaux, avec le Royaume-Uni, les États-Unis et le Canada en tête. Les auteurs de ransomwares recherchent le gain financier, ils ciblent donc en priorité les utilisateurs de PC et les personnes possédant un certain niveau de richesse. Les marchés émergents en Asie et en Amérique du Sud, en plein essor économique, devraient également s’attendre à une augmentation des attaques de ransomwares, ainsi que d’autres formes de malwares.

Que faire en cas d’infection par un ransomware ?

Si vous êtes victime d’une attaque de ransomware, l’essentiel est de ne jamais payer la rançon (c’est d’ailleurs la recommandation officielle du FBI). Le paiement de la rançon ne ferait qu’encourager les cybercriminels à continuer leurs attaques. Cependant, il est possible de récupérer certains fichiers chiffrés en utilisant des déchiffreurs gratuits.

Il est important de noter que tous les déchiffreurs ne sont pas disponibles pour chaque famille de ransomwares, car ces derniers utilisent des algorithmes de chiffrement sophistiqués et avancés. Avant d’essayer quoi que ce soit, il est recommandé de bien lire le message de rançon et de demander conseil à un expert en sécurité ou en informatique.

Il est également possible de se débarrasser d’une infection par un ransomware en téléchargeant une solution de sécurité réputée capable de remédier à l’infection, puis de lancer une analyse pour éliminer la menace. Cela ne garantit pas la récupération des fichiers, mais au moins l’infection sera éliminée. En cas d’infection par un ransomware verrouilleur d’écran, il peut être nécessaire de procéder à une restauration complète du système. Si cela ne fonctionne pas, une analyse à partir d’un CD ou d’une clé USB de démarrage peut être envisagée.

En cas d’infection par un ransomware chiffreur, il est crucial d’agir avec prudence. Si votre système ralentit sans raison apparente, éteignez-le et déconnectez-le d’Internet. Même si le malware est toujours actif au redémarrage, il ne pourra plus recevoir d’instructions du serveur de commande et de contrôle, ni en envoyer. Sans moyen de vous extorquer un paiement, le malware peut rester inactif. Vous pouvez alors télécharger et installer un logiciel de sécurité pour effectuer une analyse complète du système.

Comment se protéger des ransomwares ?

Les experts en sécurité sont unanimes : la meilleure façon de se protéger contre les ransomwares est de prévenir les attaques. Voici quelques mesures à prendre :

Découvrez les meilleures méthodes pour vous protéger contre les ransomwares.

Découvrez les meilleures méthodes pour vous protéger contre les ransomwares.

Tout d’abord, investissez dans une solution de cybersécurité de qualité, capable de fournir une protection en temps réel contre les malwares avancés tels que les ransomwares. Recherchez des fonctionnalités qui protègent les programmes vulnérables contre les menaces (technologie anti-exploit) et qui empêchent les ransomwares de verrouiller vos fichiers (composant anti-ransomware). Par exemple, les utilisateurs de la version premium de Malwarebytes for Windows ont été protégés contre toutes les attaques de ransomwares de l’année 2017.

Ensuite, il est essentiel de sauvegarder régulièrement vos données. Nous recommandons d’utiliser un service de stockage cloud sécurisé, doté d’un haut niveau de chiffrement et d’une authentification à plusieurs facteurs. Vous pouvez également choisir de sauvegarder vos fichiers sur un support USB ou un disque dur externe, mais assurez-vous de les déconnecter physiquement de votre ordinateur après chaque sauvegarde pour éviter toute infection.

Ensuite, assurez-vous que votre système d’exploitation et vos logiciels sont à jour. L’attaque du ransomware WannaCry a exploité une vulnérabilité dans les systèmes Microsoft, bien que la société ait publié un correctif pour cette faille de sécurité en mars 2017. Beaucoup d’utilisateurs n’avaient pas installé cette mise à jour et ont ainsi été vulnérables à l’attaque. Nous savons qu’il est difficile de se souvenir de mettre à jour tous les logiciels et applications que nous utilisons, c’est pourquoi nous recommandons d’activer les mises à jour automatiques.

Enfin, renseignez-vous et formez-vous. L’ingénierie sociale est l’une des méthodes les plus courantes utilisées pour propager les ransomwares. Apprenez à repérer les malspams, les sites Web suspects et autres escroqueries. Utilisez également votre bon sens et faites confiance à votre instinct lorsque quelque chose vous semble suspect.

Tenez-vous informé des dernières actualités sur les ransomwares grâce à Malwarebytes Labs.