La technologie RFID est de plus en plus présente dans notre quotidien, et il est essentiel de comprendre son fonctionnement pour en tirer le meilleur parti. Comment cette technologie fonctionne-t-elle ? Quel est le support le plus approprié selon son utilisation ? Quelle puce choisir ? Pour vous aider à vous repérer parmi la multitude de supports et de puces, voici quelques points simples expliqués par SBE :

Qu’est-ce que la RFID ?

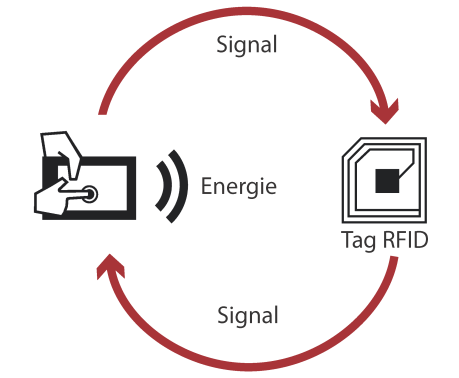

La RFID, ou Radio Frequency Identification, est une méthode qui permet de mémoriser et de récupérer des données à distance. Elle repose sur un transfert d’énergie électromagnétique entre une étiquette radio et un émetteur RFID. L’étiquette radio, composée d’une puce électronique et d’une antenne, reçoit le signal radio émis par le lecteur, lui aussi équipé de la technologie RFID. Ces composants permettent à la fois de lire et de répondre aux signaux.

Puce RFID ou puce NFC ?

Le NFC (Near-Field Communication) est une technologie basée sur les protocoles RFID. La principale différence est que le NFC peut agir non seulement comme un lecteur, mais aussi comme une étiquette (mode d’émulation de carte). Les systèmes NFC fonctionnent sur la même fréquence que les systèmes RFID HF (13,56 MHz), ce qui limite la portée de lecture à une courte distance. Le NFC est souvent utilisé pour les communications sécurisées, notamment pour les contrôles d’accès ou les paiements sans contact.

Quel support pour les puces RFID et les puces NFC ?

Il existe différents supports pour les puces RFID :

- Cartes RFID et badges RFID : identification des personnes, paiement sans contact, contrôle d’accès en entreprise, cartes de fidélité, etc.

- Étiquette PVC sans contact RFID : identification et traçabilité, 3 formats d’étiquettes RFID normes ISO, technologie RFID performante et abordable, 4 types de puces RFID disponibles.

- Étiquettes et stickers : identification des biens, stockage et inventaire, lutte contre la contrefaçon, traçabilité des produits, promotion dans les événements.

- Bracelets : identification des personnes, paiement sans contact, promotion dans les événements.

- Porte-clés et tags : accès à des résidences, locaux et parking, badge RFID d’accès en entreprise.

- Puces sous-cutanées : identification d’animaux.

Pour chaque support, la puce peut être à usage unique (lecture seule) ou réinscriptible (lecture et écriture avec mémoire). Le choix du type de puce dépend de la fréquence utilisée et de l’usage souhaité.

Quelles fréquences pour quelles distances de lecteur ?

La fréquence est un élément clé dans la communication entre la puce et l’antenne. Les puces RFID se différencient en grande partie par leur fréquence de fonctionnement et leur distance de lecture. Plus la fréquence est élevée, plus la distance de lecture est grande. Les trois types de fréquences utilisés pour les puces RFID sont la basse fréquence (125Khz), la haute fréquence (13,56 Mhz) et la très haute fréquence (UHF). Chaque fréquence a ses propres caractéristiques et limitations.

La puce RFID, active ou passive ?

La technologie RFID se décline en trois versions : passive, semi-passive et active. La RFID passive fonctionne en lecture seule, sans batterie, et nécessite d’être déplacée vers le lecteur pour être lue. La RFID active utilise une source d’énergie telle qu’une pile ou une batterie, ce qui permet de lire la carte à plus longue distance. La RFID semi-passive est alimentée par une batterie à intervalles réguliers, sans envoyer de signal. Chaque version a ses propres avantages et utilisations, notamment dans la traçabilité des personnes, des véhicules et la traçabilité logistique.

La puce RFID la plus répandue : le Mifare

Le Mifare est une technologie de carte à puce sans contact la plus répandue dans le monde, fabriquée par la société NXP. Il existe quatre types de puces Mifare, chacune ayant une capacité de stockage et des caractéristiques spécifiques. Ces puces sont largement utilisées dans de nombreux domaines tels que les tickets jetables, les cartes d’accès, les paiements sans contact, etc.

Autres puces RFID disponibles sur le marché

En plus des puces Mifare, il existe d’autres types de puces RFID sur le marché, chacune ayant ses propres caractéristiques et utilisations. Il est essentiel de choisir la puce adaptée à son application spécifique.

Les limites et les dangers de la RFID

Comme toute technologie, la RFID présente des limites. La confidentialité des informations est une préoccupation majeure, car les cartes non sécurisées peuvent être facilement copiées pour récupérer ou modifier les données sensibles. Il est donc important de protéger les cartes et badges RFID, de limiter la durée de vie des données enregistrées, de chiffrer ou coder les données, et d’associer des éléments visuels pour renforcer l’identification du propriétaire de la carte.

La RFID au quotidien

La RFID est devenue incontournable dans de nombreux domaines. Elle permet d’identifier des objets, des personnes et des animaux, d’améliorer la vie quotidienne des consommateurs grâce à des applications telles que le paiement sans contact, et d’optimiser la performance des entreprises en offrant une meilleure traçabilité des produits, une gestion des stocks efficace, etc.

Les avantages de la RFID en entreprise

La RFID offre de nombreux avantages aux entreprises, notamment dans la gestion des bagages en aéroport, l’inventaire en boutique, le picking en rayon ou la gestion des stocks. Elle permet également d’améliorer la traçabilité des produits, de contrôler les flux et d’optimiser la chaîne logistique. La RFID est donc un outil précieux pour améliorer la performance et l’efficacité des entreprises.

Les perspectives de la RFID

La RFID a encore de nombreux domaines d’application à explorer. Elle peut être utilisée dans la médecine, les poubelles publiques, les connexions Wi-Fi, etc. Les possibilités d’utilisation sont immenses, et les puces RFID peuvent être encodées et modifiées pour répondre aux besoins spécifiques de chaque entreprise.

La RFID est une technologie en constante évolution qui offre de multiples opportunités et avantages. Cependant, il est important de prendre en compte les limites et les enjeux de sécurité pour garantir une utilisation efficace et sécurisée de cette technologie.