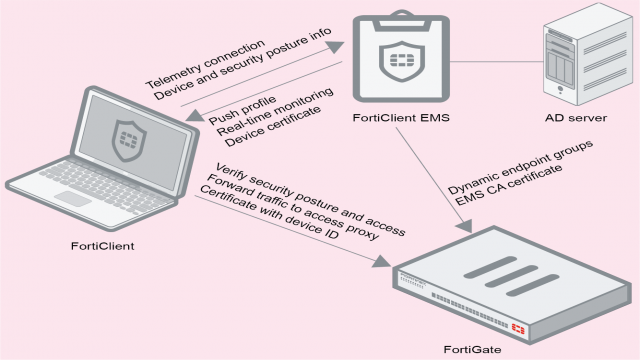

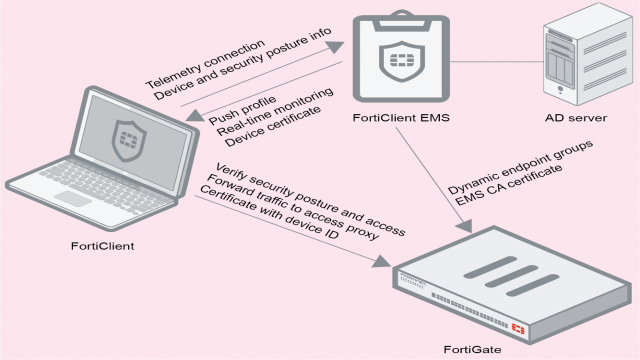

Dans cet article, nous allons expliquer comment fonctionne FortiClient dans le cadre du tissu de sécurité Fortinet. FortiClient Zero Trust Telemetry se connecte à EMS pour recevoir un profil d’informations de configuration en tant que partie d’une politique d’extrémité. EMS est connecté à FortiGate pour participer au tissu de sécurité Fortinet. EMS envoie des informations sur les clients FortiClient à FortiGate.

Connexion Zero Trust Telemetry

FortiGate peut également recevoir des listes de groupes d’extrémités dynamiques d’EMS et les utiliser pour construire des stratégies de pare-feu dynamiques. EMS envoie des mises à jour de groupe à FortiOS, qui les utilise pour ajuster les stratégies en fonction de ces groupes.

FortiClient peut également recevoir un certificat de périphérique d’EMS qu’il peut utiliser pour chiffrer et tunneliser de manière sécurisée le trafic TCP et HTTPS à travers HTTPS vers FortiGate. Cette fonctionnalité nécessite FortiClient 7.0.0 ou une version ultérieure et FortiOS 7.0.0 ou une version ultérieure.

FortiGate ne fournit pas d’informations de configuration pour FortiClient et l’extrémité. Un administrateur doit configurer FortiClient à l’aide d’une politique de point d’extrémité EMS.

Connexion Zero Trust Telemetry

Voici un résumé de la façon dont la connexion Zero Trust Telemetry fonctionne dans ce scénario. Nous supposons que EMS est déjà connecté à FortiGate en tant que participant au tissu de sécurité et que FortiClient et FortiOS sont également 7.0.0 ou une version ultérieure :

- EMS envoie son certificat CA à FortiGate.

- FortiClient Telemetry tente de se connecter à EMS. En fonction de la configuration d’EMS, FortiClient peut recevoir un certificat SSL d’EMS pour vérifier la connexion. Si le certificat est valide, FortiClient Telemetry se connecte à EMS. Si le certificat est invalide, FortiClient peut autoriser ou refuser la connexion à EMS en fonction de l’action de certificat invalide configurée.

- FortiClient reçoit les éléments suivants d’EMS :

- Licences.

- Profil d’informations de configuration en tant que partie d’une politique d’extrémité.

- Certificat de périphérique qui inclut l’UID FortiClient. FortiClient installe le certificat reçu dans le magasin de certificats utilisateur actuel pour les navigateurs Chrome et Edge, et l’installe dans le magasin de certificats du navigateur pour Firefox. Cette fonctionnalité peut ne pas être disponible pour Firefox.

- FortiClient envoie des informations sur l’état de sécurité à EMS, y compris des informations sur les logiciels tiers, les processus en cours d’exécution, les informations réseau, etc.

- EMS regroupe dynamiquement l’extrémité en fonction des informations qu’il a reçues, en utilisant les règles d’étiquetage Zero Trust configurées.

- FortiOS extrait les informations sur les groupes d’extrémités dynamiques d’EMS. L’administrateur de FortiOS peut utiliser ces données pour créer des stratégies de pare-feu dynamiques.

- Lorsque l’extrémité initie un trafic TCP ou HTTPS, FortiClient fonctionne comme une passerelle proxy locale pour chiffrer et tunneliser de manière sécurisée le trafic via HTTPS vers FortiGate, en utilisant le certificat reçu d’EMS.

- FortiGate récupère l’UID pour identifier le périphérique et vérifie d’autres informations en utilisant les informations sur l’extrémité que EMS a fournies à FortiGate. FortiGate autorise ou refuse l’accès en conséquence.

- EMS envoie des mises à jour de groupe d’extrémités dynamiques à FortiOS. FortiOS utilise les mises à jour pour ajuster les stratégies en fonction de ces groupes.

FortiClient suit la configuration de profil d’extrémité qu’il reçoit d’EMS. EMS verrouille les paramètres de FortiClient de sorte que l’utilisateur de l’extrémité ne peut pas modifier manuellement la configuration de FortiClient.

Seul EMS peut contrôler la connexion entre FortiClient et EMS. Vous pouvez seulement déconnecter FortiClient lorsque vous êtes connecté à EMS.

Informations sur les extrémités envoyées à FortiOS et FortiAnalyzer

Les adresses IP du serveur EMS sont intégrées aux packages de déploiement FortiClient créés dans EMS. Cela permet à l’extrémité de connecter FortiClient Telemetry au serveur EMS spécifié.

EMS envoie les informations d’extrémité suivantes à FortiOS :

- Profil utilisateur :

- Nom d’utilisateur connecté

- Nom complet

- Adresse e-mail

- Numéro de téléphone

- Avatar utilisateur

- Identifiants de compte de réseau social

- Adresse MAC

- Type de système d’exploitation

- Version du système d’exploitation

- Version de FortiClient

- UUID de FortiClient

FortiGate ouvre également une websocket avec EMS. EMS ajoute un nouveau démon FcmNotify pour gérer la connexion websocket. EMS informe FortiGate si l’une des informations sur le périphérique suivantes a changé. FortiOS charge les informations mises à jour :

- Informations système

- Avatar utilisateur

- Vulnérabilités

- Balises Zero Trust

EMS envoie également les informations d’extrémité suivantes à FortiAnalyzer :

- Informations système/telemétrie

- Avatar utilisateur

- Inventaire des logiciels

- Processus

- Statistiques réseau

- Balises de classification

FortiClient envoie directement les informations suivantes à FortiAnalyzer :

- Logs

- Événements d’hôte Windows

Consultez le Guide d’administration FortiAnalyzer pour plus de détails.

Pour plus de détails sur la configuration de FortiOS pour extraire les balises d’extrémité et leurs listes d’extrémités correspondantes d’EMS, consultez le Guide d’administration FortiClient EMS.