La gestion des journaux de connexion a toujours été une source précieuse d’informations de dépannage et de diagnostic. Les tentatives de connexion sont une activité courante dans presque tous les modèles d’attaque. Elles fournissent l’un des indicateurs de compromission les plus clairs pour protéger les données de l’entreprise et contrer les attaques. Il est également essentiel de fournir une audit centralisé de tous les historiques de connexion des utilisateurs Active Directory, conformément aux normes de sécurité et aux politiques de gouvernance.

Avec UserLock, vous pouvez obtenir rapidement les événements d’audit nécessaires et éviter d’être submergé par un tsunami de journaux d’événements :

Des rapports complets sur chaque événement d’accès à une session

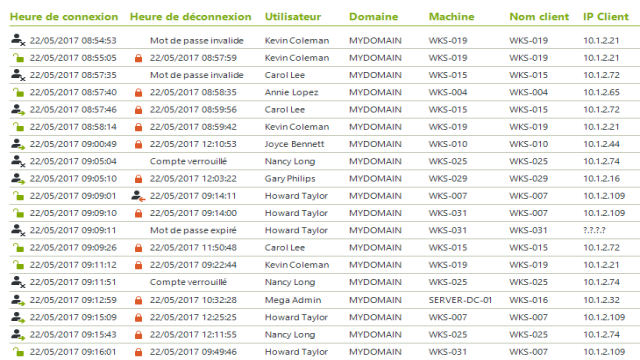

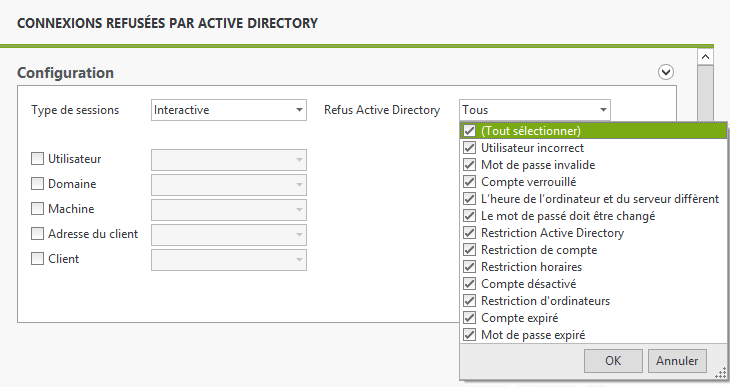

Lorsqu’il s’agit d’un historique complet du comportement de connexion de tous les utilisateurs du domaine, UserLock recueille un large éventail de paramètres d’événement pour chaque compte du domaine. Chacun de ces paramètres peut être ajouté aux rapports et filtré pour générer votre propre rapport historique. Toutes les tentatives de connexions réussies et échouées peuvent être incluses. La raison des ouvertures de session rejetées par Active Directory et par les restrictions propres à UserLock est également détaillée.

Les utilisateurs privilégiés peuvent également être étroitement surveillés. Un historique complet de toutes les connexions utilisateur système et administrateur aide à protéger à la fois l’organisation et l’administrateur. Par exemple, en cas d’incident, l’administrateur peut facilement prouver qu’il n’a pas utilisé le compte administrateur ou le compte de service pour accéder aux données ou au système.

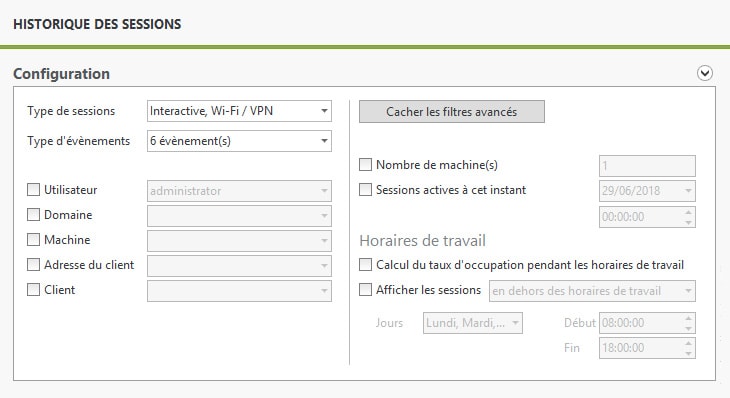

Les rapports sont configurés facilement dans la console UserLock

Les filtres de rapports communs incluent des paramètres de temps – particulièrement importants en termes de lisibilité du rapport. Vous pouvez également auditer les journaux par entité spécifique, par exemple par groupe ou unité d’organisation. Vous pouvez également choisir de créer un rapport sur une base de données archivée en modifiant la source cible de la base de données.

Planifier des rapports

Un historique complet de toutes les connexions pour un utilisateur et/ou pour une machine peut également être facilement programmé pour être envoyé directement dans votre boîte aux lettres. Ceci est particulièrement utile si vous devez consulter régulièrement un rapport, par exemple l’historique des sessions de la dernière semaine.

Nouveaux rapports prédéfinis sur des types spécifiques de connexions et de tentatives de connexion.

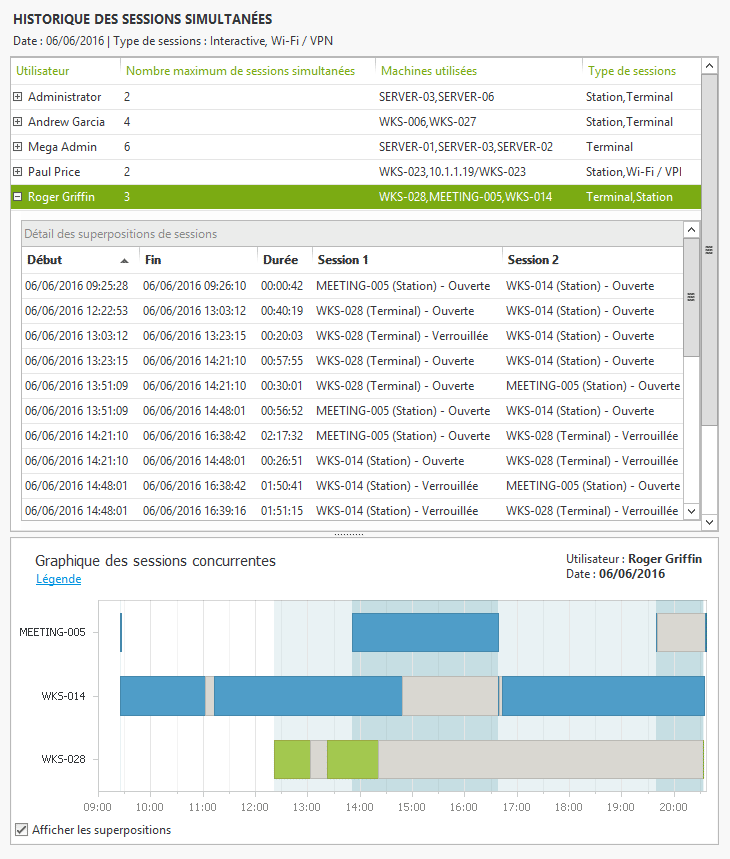

Rapport sur tous les utilisateurs du domaine avec des sessions simultanées ouvertes au cours d’une journée donnée :

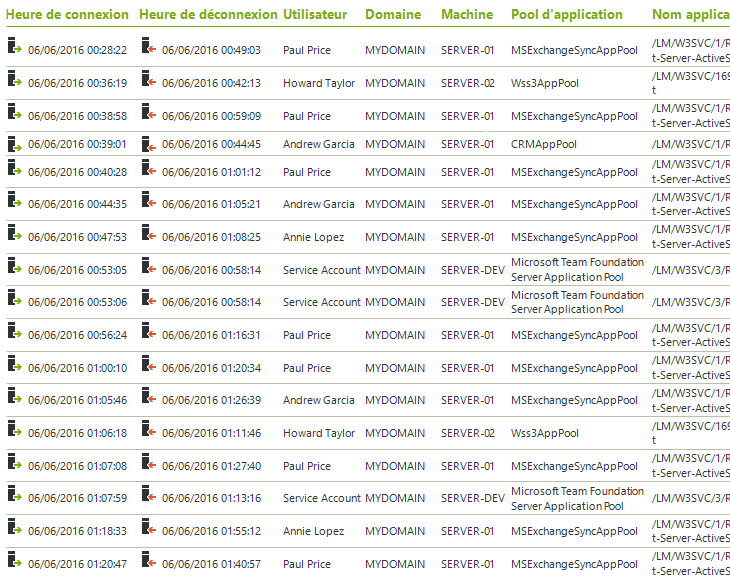

Rapport sur l’historique de toutes les sessions aux serveurs Microsoft IIS (par exemple, les applications Web telles qu’Outlook Web Access) :

Signaler toutes les tentatives d’accès rejetées par Active Directory. Cela inclut les tentatives de connexion échouées multiples :

L’audit centralisé de UserLock sur tous les événements de connexion au réseau vous permet de générer facilement des rapports détaillés pour traquer les menaces de sécurité, soutenir les enquêtes et prouver la conformité réglementaire.

Mais UserLock ne s’arrête pas à l’audit. La connexion est le point le plus important à la fois pour surveiller et empêcher l’accès potentiellement inapproprié de se produire.

Grâce à des alertes de surveillance et d’accès en temps réel, vous pouvez ajouter une autre couche à votre stratégie de sécurité : la détection. Et grâce aux restrictions de connexion contextuelle de UserLock (heure, machines, nombre de connexions simultanées, etc.), vous pouvez empêcher l’utilisation inappropriée des identifiants et adopter un modèle de prévention.