La gestion des droits d’accès est connue sous de nombreux noms tels que la gestion des identités et des accès, l’Identity and Access Management (IAM), l’examen ou la gestion des habilitations. C’est une première étape essentielle vers une cybersécurité maîtrisée pour les entreprises qui gèrent l’accès à des services.

Qu’est-ce que la gestion des droits d’accès ?

La gestion des identités et des accès est un ensemble de politiques, de processus et de technologies qui aident les organisations à :

- Identifier les individus et les accès

- Authentifier ces identités pour accéder aux données ou à d’autres ressources du SI

- Autoriser les utilisateurs à accéder à ces ressources

- Gérer les identités et les habilitations

- Contrôler les identités et les droits accordés

Pour cela, la politique IAM se base sur deux piliers :

- L’identité : en vérifiant que l’utilisateur est bien celui qu’il prétend être

- Les accès : en déterminant les ressources auxquelles les utilisateurs ont accès

Pourquoi la gestion des identités et des accès est-elle importante pour sécuriser votre entreprise ?

Des cyberattaques de plus en plus fréquentes

Phishing, attaques par rebond, exploitation de failles… Les attaquants exploitent la moindre brèche pour s’introduire dans votre système d’informations. En 2021, les chiffres parlent d’eux-mêmes :

- 1 entreprise sur 2 déclare avoir subi une cyberattaque (7ème édition du baromètre annuel du CESIN)

- +255% de ransomwares enregistrés (ANSSI)

- Les TPE et PME sont de plus en plus visées, avec une augmentation de 53% en 2020 selon l’ANSSI

Derrière ces statistiques se cachent des entreprises faisant face aux conséquences des cyberattaques. Non seulement leurs accès sont souvent bloqués contre une rançon, mais elles subissent également des pertes financières, une perte de confiance de la part des clients et des partenaires, et une mauvaise réputation.

Un bon moyen de prévenir les comptes inactifs

Les comptes inactifs, ou comptes fantômes, sont des accès à votre SI qui ne sont plus utilisés par aucun collaborateur :

- Comptes orphelins : l’utilisateur a changé de service, de projet ou a quitté l’entreprise et n’utilise plus ces accès

- Comptes systèmes : créés automatiquement par certaines applications ou services tiers

Ces comptes peuvent être piratés et exploités pendant un long moment avant que leur compromission ne soit détectée. Un seul compte compromis peut suffire à mettre toute l’entreprise en danger, comme cela s’est produit chez Sophos, qui a été infecté par le ransomware Nemty via le compte d’un administrateur décédé depuis 3 mois. Le logiciel malveillant a pu explorer les ressources de l’entreprise et exfiltrer des données sans que personne ne s’en rende compte.

Cependant, avec une bonne stratégie de gestion des droits d’accès, tous les droits d’un utilisateur qui quitte un projet ou l’entreprise sont désactivés dès son départ. Cette mesure simple permet de prévenir l’apparition de comptes fantômes.

… et les risques de sabotage

Que ce soit de la part de salariés ou de sous-traitants, les risques de sabotage sont nombreux lorsque les accès ne sont pas contrôlés. Des données peuvent être supprimées par vengeance ou par inadvertance, des sites internet peuvent être mis à jour avec de fausses informations, et des secrets industriels peuvent être volés.

L’aspect réglementaire

Pour certains secteurs d’activité, comme la banque ou la santé, un contrôle d’accès strict est obligatoire pour protéger la confidentialité et prévenir les accès non autorisés. Les réglementations DSP2, NIS2 et RGPD obligent les professionnels de ces secteurs à se conformer à certaines exigences.

Pour les entreprises opérant dans le secteur financier, ou celles où un seul acteur peut réaliser un ensemble de tâches pouvant conduire à des fraudes, un système IAM permet d’inclure des règles de segmentation des droits ou SoD (Segregation of Duties) et de simplifier les contrôles.

Lors d’un audit informatique réalisé par un commissaire aux comptes, une analyse des habilitations sera effectuée. La bonne gestion des habilitations permet d’évaluer l’intégrité et le bon fonctionnement du système d’information en termes de contrôle interne, de risque de fraude et de qualité des processus internes.

Bonnes pratiques pour gérer et sécuriser les accès

Déployer des actions rapides pour gérer et sécuriser les accès

Avant de mettre en place une politique de gestion des accès, voici quelques bonnes pratiques rapides à adopter :

- Lister les outils contenant des données sensibles qui pourraient mettre en danger l’entreprise en cas de piratage

- Cartographier les utilisateurs et les droits qui leur sont accordés

- Envoyer un rappel des bonnes pratiques et des règles à toute l’entreprise, comme ne pas partager ses accès, ne pas utiliser de nouveaux outils sans validation de la DSI, utiliser un gestionnaire de mots de passe et activer la double authentification sur les comptes et les outils clés

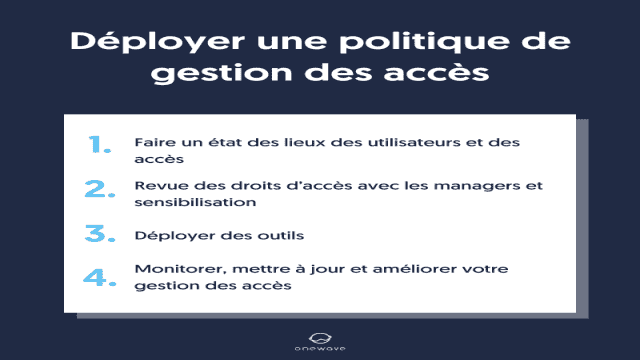

Comment mettre en place une politique de gestion des accès ?

1. Faire un état des lieux des utilisateurs et des accès

La première étape consiste à dresser une liste exhaustive de tous les dossiers, applications et services qui hébergent des données ou sont indispensables à l’activité de votre entreprise, tels que la banque, le cloud, le CRM, la gestion de la paie et des absences, les outils de messagerie clients, etc. Il est essentiel de noter quels services hébergent des données ou des rôles sensibles et quels utilisateurs ont accès à quels dossiers avec quels droits de modification et de partage.

2. Revue des droits d’accès avec les managers et sensibilisation

Maintenant que vous avez une liste des services et des utilisateurs qui y ont accès, il est temps de travailler avec les managers de chaque service pour définir quels utilisateurs ont accès à quelles applications. C’est également l’occasion de sensibiliser les responsables de service et de renforcer leur prise en compte des enjeux de cybersécurité. Les formations et la sensibilisation des salariés aux bonnes pratiques et aux principales menaces, comme le phishing, sont essentielles pour les aider à prendre conscience des enjeux et des impacts.

Les DSI doivent également veiller à proscrire les comptes partagés par plusieurs personnes, à refuser d’accorder des droits d’administrateur à des utilisateurs qui n’en ont pas besoin, et à accorder à chaque utilisateur uniquement les privilèges nécessaires, conformément à la règle du moindre privilège.

Cette règle doit être particulièrement appliquée dans les situations de nomadisme. Les organisations peuvent utiliser des solutions de Zero Trust Network Access (ZTNA) pour faciliter la granularité des accès et offrir une meilleure sécurité que les VPN, qui donnent accès à l’ensemble du réseau.

Enfin, afin de garantir la pérennité de ce travail de gestion des habilitations, il est recommandé de se doter d’un outil de gestion des identités des accès pour automatiser cette gestion.

3. Déployer des outils

3.1 📖 Un service d’annuaire (AD / LDAP)

Pour suivre les entrées et les sorties ainsi que les modifications de droits, votre base d’utilisateurs internes doit être mise à jour régulièrement. En plus de structurer et centraliser les informations, un annuaire centralisé permet de mettre en place des mécanismes d’authentification à l’aide de protocoles standards tels que LDAP ou RADIUS. En associant l’annuaire à un service de SSO, les utilisateurs n’ont besoin que d’un seul identifiant et mot de passe pour tous les services configurés dans le SSO.

3.2 🔑 Le SSO

Le SSO (Single Sign On) est une solution d’authentification unique qui permet aux utilisateurs d’accéder à tous leurs services quotidiens avec une seule authentification. En simplifiant la vie des utilisateurs, il facilite également la mise en œuvre des politiques de gestion des accès en étant le point unique de configuration pour l’accès à plusieurs services. Il permet également le déploiement de méthodes d’authentification renforcées sur l’ensemble des services de l’entreprise, telles que le MFA (Multi-Factor Authentication) et l’authentification basée sur des attributs. Le choix des méthodes d’authentification dépend des capacités du fournisseur de SSO et non de chaque service individuel.

3.3 🛡️ Un bastion pour passer au niveau supérieur

Les bastions sont de plus en plus utilisés pour répondre aux problématiques de sécurité et de traçabilité. Faciles à mettre en œuvre, ils permettent de cloisonner l’accès aux applications de l’entreprise. Ils facilitent également la conformité réglementaire en matière d’accès aux infrastructures. De plus, un bastion peut définir ses propres règles d’authentification, par exemple en imposant un second facteur.

3.4 🔐 La carte OneWave et sa solution SaaS

Pour garantir une authentification solide, la carte OneWave résout le problème de la gestion des identités numériques. Elle porte l’identité du collaborateur et permet de mettre en place une politique de gestion des accès basée sur la biométrie, assurant ainsi la sécurité de tous les accès utilisés au quotidien. De plus, elle offre des fonctionnalités telles que le partage sécurisé de mots de passe et le SSO, répondant ainsi aux besoins d’une gestion saine des accès numériques en entreprise.

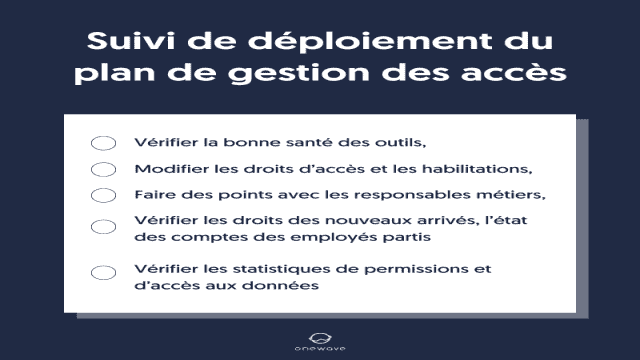

4. Monitorer, mettre à jour et améliorer la gestion des accès

Une fois vos outils choisis et déployés, il est important de les suivre régulièrement :

- Vérifier la bonne santé des outils

- Modifier les droits d’accès et les habilitations

- Faire des points avec les responsables métiers

- Vérifier les droits des nouveaux arrivés et l’état des comptes des employés partis

- Vérifier les statistiques d’accès aux données (les plus et les moins consultées) pour ajuster les niveaux d’accès en fonction des profils et des départements

Pour conclure

Protéger et simplifier sont les maîtres-mots d’une bonne gestion des accès numériques dans une entreprise. Plusieurs étapes sont nécessaires pour parvenir à un résultat satisfaisant, mais il est essentiel de comprendre que la mise en place d’une gestion des droits d’accès contribue à pérenniser l’activité de l’entreprise dans un monde numérique en constante évolution. En limitant les risques cyber et en permettant aux salariés de se concentrer sur leur travail, ce changement de pratique est perçu comme une évolution et un investissement pour l’avenir, plutôt que comme une contrainte.

Les administrateurs peuvent être plus sereins au quotidien en sachant que l’activité est mieux protégée et qu’ils peuvent gérer efficacement les équipes et les habilitations. Les collaborateurs ne doivent plus se préoccuper de problèmes de sécurité complexes qui dépassent souvent leurs compétences. Et pour tout le monde, cela signifie la fin de la fatigue liée aux mots de passe et du temps perdu à renouveler l’authentification pour chaque service.

Gérer les droits d’accès peut sembler complexe au premier abord, mais en suivant quelques bonnes pratiques faciles et rapides à mettre en place, vous pouvez plonger en toute confiance dans le grand bain de la cybersécurité.

C’est pour répondre à ce besoin de protection simple à administrer et à utiliser qu’OneWave propose sa carte biométrique. Elle permet de gérer les mots de passe et offre une authentification forte grâce au MFA par OTP. Facile et rapide à déployer et à administrer, elle répond aux enjeux d’une gestion saine des accès numériques en entreprise.