Si vous avez déjà géré un contrôleur de domaine Active Directory, vous connaissez sûrement cette console “Utilisateurs et Ordinateurs Active Directory” depuis longtemps, facile à utiliser. Voici une présentation complète de celle-ci.

1. Dossiers disponibles

Par défaut, seuls les dossiers principaux sont affichés :

- Le dossier “Builtin”

- Le dossier “Ordinateurs”

- Le dossier “Contrôleurs de domaine”

- Le dossier “ForeignSecurityPrincipals”

- Le dossier “Comptes de service gérés”

- Le dossier “Utilisateurs”

1.1. Dossier “Builtin”

Dans le dossier “Builtin”, vous trouverez les groupes créés par défaut par Windows Server et Active Directory.

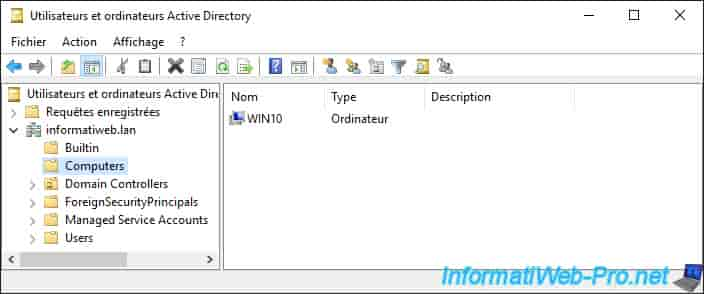

1.2. Dossier “Ordinateurs”

Dans le dossier “Ordinateurs”, vous trouverez les objets de type “ordinateur” correspondant aux ordinateurs clients que vous avez ajoutés à votre domaine Active Directory.

Si vous affichez les propriétés d’un objet de type ordinateur, vous trouverez par exemple :

- Le nom NETBIOS de l’ordinateur concerné

- Son nom DNS complet

- Le type d’ordinateur ou de contrôleur de domaine. Dans ce cas, il indique qu’il s’agit d’une station de travail, autrement dit, un ordinateur client avec une version cliente de Windows (ex: Win 10).

Dans l’onglet “Système d’exploitation”, vous trouverez des informations sur le système d’exploitation installé sur celui-ci :

- Le nom du système d’exploitation : dans notre cas, Windows 10 Professionnel

- Sa version : 10.0 (19041)

- Le service pack installé (le cas échéant)

Dans l’onglet “Membre de”, vous pouvez choisir dans quel groupe vous souhaitez ajouter cet ordinateur. Par défaut, les objets d’ordinateur sont membres du groupe “Ordinateurs du domaine”.

Dans l’onglet “Délegation”, vous pouvez approuver ou non cet ordinateur pour Kerberos ou pour des services spécifiques. Cet onglet est particulièrement utile lorsque vous mettez en œuvre une migration dynamique avec plusieurs serveurs Hyper-V.

Dans l’onglet “Emplacement”, vous pouvez choisir son emplacement.

Vous pouvez déléguer la gestion d’un ordinateur à un utilisateur de votre domaine Active Directory. Bien que cet onglet “Géré par” soit principalement utile pour les contrôleurs de domaine.

Enfin, dans l’onglet “Appel entrant”, vous pouvez :

- Choisir si cet ordinateur peut accéder au réseau ou non, ou si ce paramètre est géré par la “Stratégie réseau NPS”

- Assigner des adresses IP statiques à cet ordinateur

- Appliquer des routes statiques si nécessaire

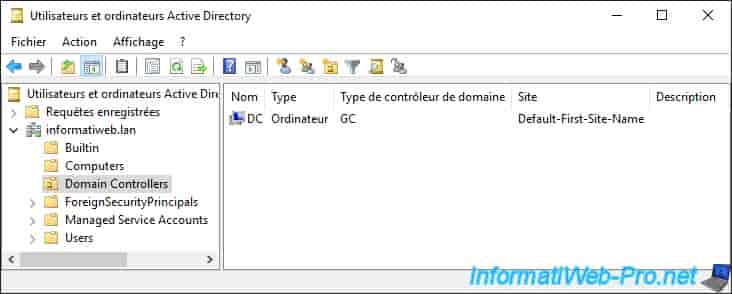

1.3. Dossier “Contrôleurs de domaine”

Dans le dossier “Contrôleurs de domaine”, vous trouverez la liste des contrôleurs de domaine rejoignant ce domaine Active Directory.

Si vous affichez les propriétés de l’objet ordinateur d’un contrôleur de domaine, vous pouvez découvrir :

- Son nom NETBIOS

- Son nom DNS

- Le type de ce contrôleur de domaine : catalogue global, …

- Dans quel site Active Directory il se trouve

Dans le cas d’un contrôleur de domaine, un bouton “Paramètres NTDS” est présent dans les propriétés de l’objet ordinateur. Dans ces paramètres NTDS, vous pouvez choisir si ce contrôleur de domaine doit ou non agir en tant que “Catalogue global”.

Dans l’onglet “Connexions”, vous trouverez la liste des contrôleurs de domaine à partir desquels les données de votre domaine Active Directory sont répliquées ou vers lesquels elles sont répliquées. Par exemple, supposons que nous ajoutions un nouveau contrôleur de domaine à notre domaine Active Directory et que nous choisissions notre contrôleur de domaine “DC” comme source, nous verrions apparaître un “DC2-RODC – Default-First-Site-Name” dans la liste “Répliquer vers”.

L’onglet “Géré par” est vide par défaut pour les contrôleurs de domaine inscriptibles.

Dans le cas des contrôleurs de domaine en lecture seule (RODC), un onglet supplémentaire “Stratégie de réplication du mot de passe” est affiché.

Dans le cas d’un contrôleur de domaine en lecture seule (RODC), vous pourrez trouver le nom de son administrateur délégué si vous en avez défini un lors du déploiement de ce contrôleur de domaine en lecture seule (RODC).

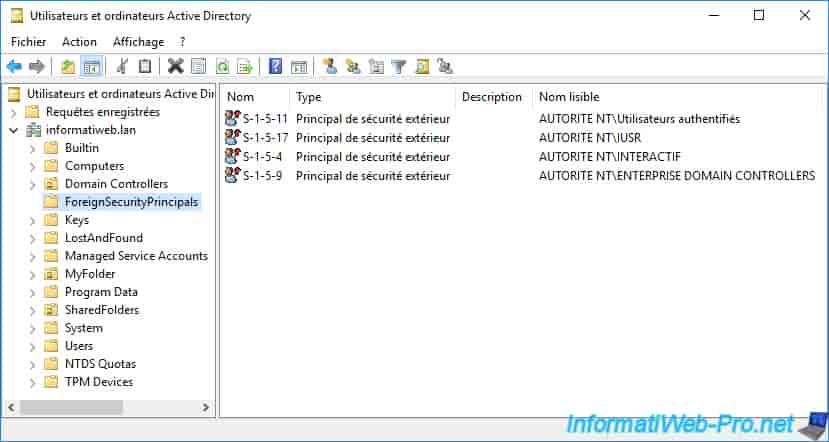

1.4. Dossier “ForeignSecurityPrincipals”

Ce dossier “ForeignSecurityPrincipals” semble vide par défaut, mais en réalité, il contient plusieurs identités spéciales liées à la sécurité. Pour en savoir plus sur ce dossier quelque peu spécial, consultez le site Microsoft : Active Directory : Foreign Security Principals and Special Identities.

Pour afficher le contenu de ce dossier “ForeignSecurityPrincipals”, vous devez vous rendre dans le menu “Affichage” et cliquer sur “Fonctionnalités avancées”.

Maintenant, comme vous pouvez le constater, plusieurs identités de sécurité apparaissent, notamment celle liée au groupe “NT AUTHORITYAuthenticated Users”.

1.5. Dossier “Comptes de service gérés”

Les comptes de service gérés sont des comptes de domaine dont le mot de passe est automatiquement géré par le contrôleur de domaine. Ces comptes de service gérés sont utilisés pour exécuter des services spécifiques (les services que vous trouvez sur Windows), des tâches planifiées ou pour les pools d’applications sur les serveurs Web Microsoft IIS.

Sources : Running Assessments with Managed Service Accounts

1.6. Dossier “Utilisateurs”

Dans le dossier “Utilisateurs”, vous trouverez par défaut une liste d’utilisateurs et de groupes créés lors de l’installation de Windows Server ou créés ultérieurement lors de l’installation de rôles spécifiques (y compris AD DS). Parmi ces utilisateurs et groupes, vous trouverez notamment :

- Le compte “Administrateur” du serveur qui devient également l’administrateur du domaine lorsque vous promouvez votre serveur en tant que contrôleur de domaine

- Le groupe “Administrateurs du domaine”

- Et plus encore