“Détectez les attaques ciblées capables de contourner votre système de protection endpoint, et prévenez les violations de données et les intrusions qui ciblent vos infrastructures critiques.”

Qu’est-ce que l’EDR ?

L’acronyme EDR fait référence au concept de Détection et Réponse en Endpoint. Les solutions EDR sont conçues pour surveiller et répondre en continu aux cybermenaces avancées. Pour ce faire, des agents ou des capteurs sont installés sur vos endpoints pour collecter des données comportementales, qui sont ensuite envoyées vers une base de données centralisée pour analyse. Les solutions EDR identifient certains schémas de fonctionnement et détectent les anomalies. Ensuite, elles envoient des alertes aux équipes de cybersécurité pour leur permettre de prendre des mesures correctives ou d’effectuer des investigations approfondies. La solution EDR proposée par F-Secure se nomme F-Secure Elements Endpoint Detection and Response.

Les principales fonctions d’un EDR

- Détection des comportements potentiellement malveillants, tels que la modification des clés de registre ou le lancement de certains processus.

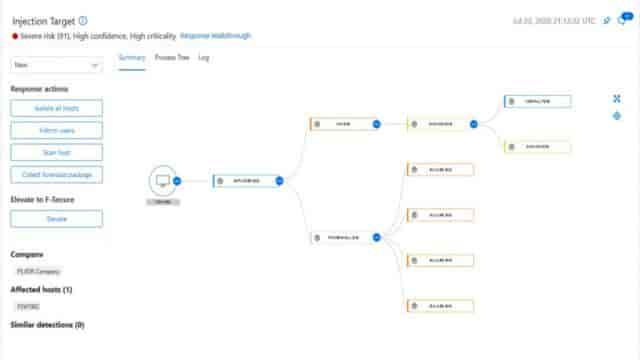

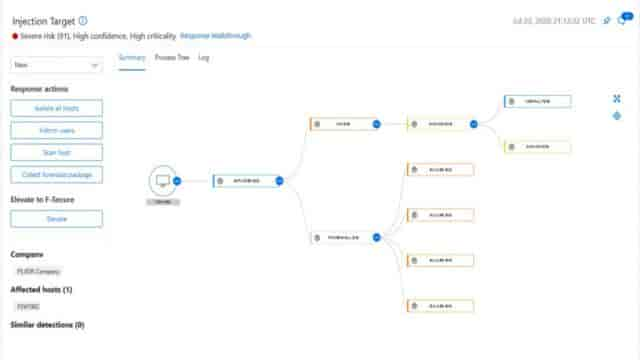

- Contextualisation des détections et représentation visuelle de l’attaque, avec tous les hôtes concernés.

- Renseignements sur les menaces existantes, également appelés “threat intelligence”.

- Conseils pratiques de réponse, pour aller au-delà d’une simple description basique des événements.

- Blocage des attaques à distance, en isolant les hôtes touchés du reste du réseau.

Attaques avancées

Les attaques ciblées avancées sont spécifiquement conçues pour attaquer un environnement particulier. Elles sont donc plus résistantes aux solutions de cybersécurité standard. Voici quelques exemples :

Exploitation des vulnérabilités : les pirates cherchent à exploiter les failles de sécurité courantes présentes sur les systèmes exposés au public. 57 % des violations de données sont dues à l’exploitation de vulnérabilités connues qui auraient pu être corrigées.

Spear phishing : une technique extrêmement efficace et couramment utilisée qui repose sur des communications trompeuses et ciblées. L’objectif est d’inciter un membre de votre entreprise à partager des informations sensibles ou à ouvrir un fichier exécutable.

Attaques de type “Watering hole” : le pirate recherche des vulnérabilités sur les sites web utilisés par vos employés et infecte l’un ou plusieurs d’entre eux avec des malwares.

Attaques Man-in-the-middle : le pirate intercepte vos communications, les examine, voire les modifie, avant de les transmettre. Il crée ainsi l’illusion que vous communiquez directement avec votre interlocuteur de confiance.

Achat d’accès : un grand nombre d’attaques est constamment mené sur de nombreux systèmes. Les accès obtenus sont ensuite revendus.

Pour en savoir plus sur notre solution, consultez notre description.

Fonctionnement de l’EDR

L’approche de l’EDR vise à identifier les activités malveillantes au milieu des comportements utilisateurs normaux. Pour ce faire, l’EDR collecte des données comportementales et les envoie vers une base de données centralisée pour analyse. Grâce à des outils d’analyse basés sur l’intelligence artificielle, les solutions EDR sont capables de repérer des schémas de fonctionnement et de détecter des anomalies. Ces anomalies peuvent ensuite faire l’objet d’investigations approfondies ou de mesures correctives.

F-Secure Elements Endpoint Detection and Response

La solution EDR proposée par F-Secure vous permet d’obtenir une visibilité immédiate sur votre environnement informatique et votre niveau de sécurité. Grâce à cette solution, vous pouvez détecter les attaques et réagir rapidement en suivant les conseils pratiques d’experts. Vous assurez ainsi une protection efficace de vos données sensibles.

- Obtenez une visibilité immédiate sur les applications et services cloud potentiellement nuisibles ou indésirables.

- Identifiez automatiquement les menaces avancées et hiérarchisez les priorités en fonction du risque encouru et de la criticité de l’hôte.

- Bénéficiez d’une vue d’ensemble contextualisée des attaques : visualisez toutes les détections et tous les hôtes pertinents sur une période donnée.

- Arrêtez rapidement les attaques grâce aux recommandations pratiques intégrées ou aux actions de réponse automatisées basées sur un calendrier préétabli.

- Résolvez les cas difficiles grâce à des analyses d’incidents à la demande et à des investigations menées par des chasseurs de menaces de renommée mondiale.

- Réduisez vos frais de gestion grâce à une solution de endpoints native du cloud à client unique.

- Possibilité d’externaliser la surveillance avancée des menaces auprès d’un fournisseur de services gérés certifié.

- Le service “Elevate to F-Secure” permet d’alerter les consultants F-Secure : ils ont ainsi un accès immédiat aux données de l’incident pour vous aider à le résoudre.

Testez notre solution EDR

Notre technologie EDR a obtenu d’excellents résultats aux tests MITRE, qui simulent de véritables attaques. Profitez d’un essai gratuit de 30 jours et découvrez comment F-Secure peut vous aider à détecter les menaces au sein de l’environnement informatique de votre entreprise.