Une attaque par déni de service distribué, également connue sous le nom de DDoS, est une technique utilisée en informatique pour perturber le bon fonctionnement d’un service, qu’il s’agisse d’un site web ou d’une application. Elle se caractérise par l’envoi massif de requêtes depuis diverses machines, dans le but de saturer le système ciblé. Les attaques DDoS représentent une menace pour la cybersécurité et sont utilisées à diverses fins. Découvrons tout ce qu’il faut savoir sur ces attaques.

L’attaque DDoS fait partie des menaces les plus répandues sur Internet, aux côtés des malwares, ransomwares et phishing. Elle peut être facilement mise en place et est utilisée aussi bien par des amateurs que par des experts en piratage, des organisations criminelles, des collectifs politiques voire même certains gouvernements.

Ces attaques peuvent avoir différentes finalités, telles que l’extorsion de fonds, la paralysie d’un service, le sabotage intentionnel ou encore le cyberharcèlement. Elles représentent un véritable fléau dans le domaine de la sécurité informatique.

Une attaque DDoS, c’est quoi exactement ?

Une attaque par déni de service (DoS pour Denial of Service) consiste à saturer la bande passante ou l’infrastructure réseau d’un service, qu’il s’agisse d’un site web, d’une application, d’un réseau informatique ou même d’un ordinateur individuel. L’objectif est de perturber son bon fonctionnement en le submergeant de requêtes, jusqu’à le rendre inaccessible.

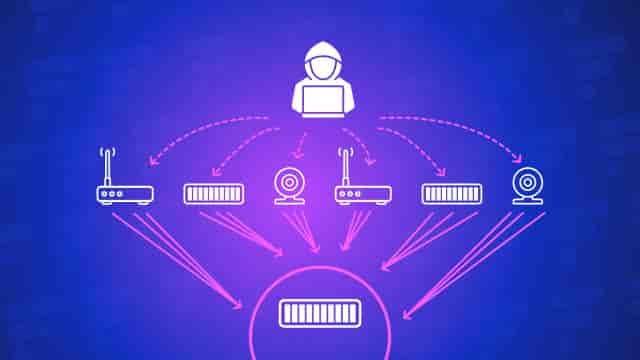

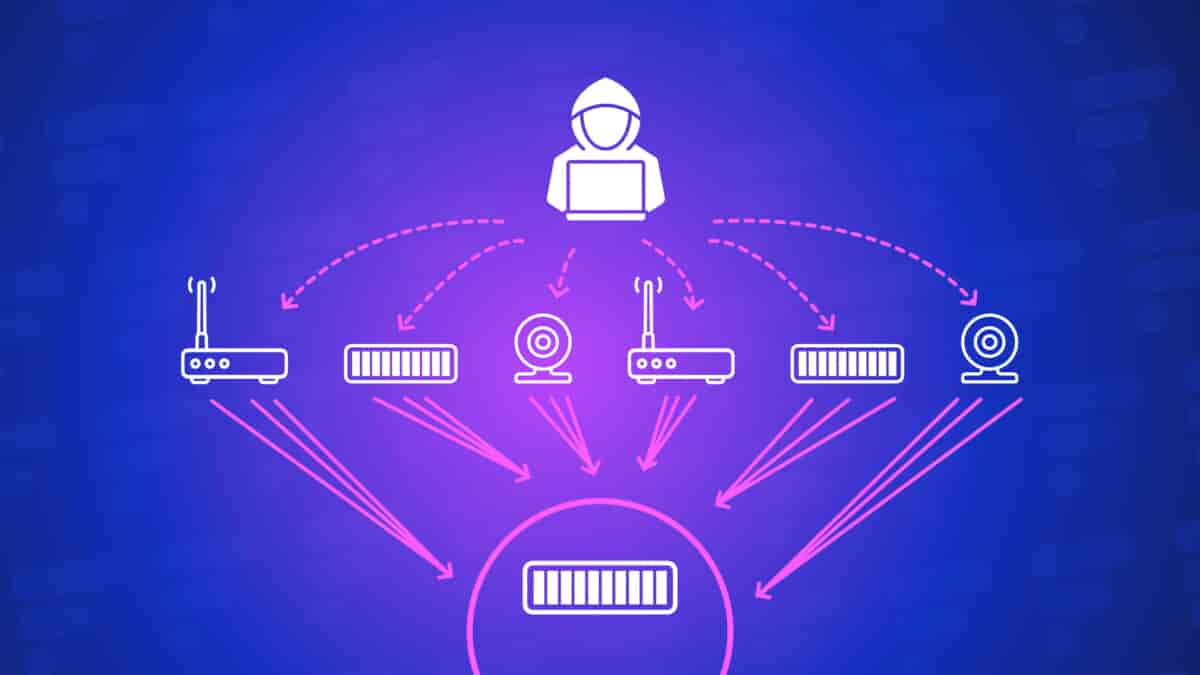

Généralement, ce type d’attaque est réalisé à partir de plusieurs machines, afin de multiplier le nombre de requêtes. C’est ce qu’on appelle une attaque collective par saturation de service, plus couramment appelée attaque par déni de service distribué (DDoS pour Distributed Denial of Service).

Comment fonctionne une attaque DDoS ?

Pour mener à bien une attaque DDoS, le pirate infecte une série de machines avec un ou plusieurs malwares. Une fois l’attaque lancée, le réseau de machines infectées envoie un grand nombre de requêtes vers une seule et même cible. Cela engendre une surcharge de données, qui paralyse les serveurs incapables de traiter ce trafic inhabituellement élevé. Il s’agit d’une attaque “volumétrique”.

Une attaque DDoS peut également cibler directement le réseau pour empêcher une personne spécifique d’accéder à un service. Par exemple, l’attaque appelée “Syn Flood” vise le protocole TCP, qui assure la connexion entre un client et un serveur. Le fonctionnement de ce protocole est simple : le client envoie un message SYN au serveur, qui répond avec un message SYN-ACK, puis le client envoie un message ACK pour établir la connexion de manière définitive.

L’attaque intervient pendant cet échange en bombardant le serveur de requêtes SYN, occupant ainsi tous les ports d’entrée. Par conséquent, aucune autre connexion ne peut être établie, empêchant le client d’accéder au service.

Parmi les autres types d’attaques DDoS, on trouve l’UDP Flooding (qui sature la bande passante entre deux machines), le Packet Fragment (qui vise la défragmentation au niveau IP pour faire crasher une machine) ou encore l’attaque DDoS de couche 7 (qui perturbe des applications Web spécifiques plutôt que l’ensemble du réseau).

Qui lance des attaques DDoS et pourquoi ?

En raison de sa simplicité de mise en place, l’attaque DDoS est très populaire parmi les hackers malveillants. Les organisations criminelles, par exemple, l’utilisent pour attaquer les entreprises dont l’activité dépend étroitement du web. Une fois l’attaque lancée, elles exigent une rançon en échange de l’arrêt de l’attaque et de la reprise des services internet.

Une entreprise peut également utiliser une attaque DDoS pour ralentir les activités d’une entité concurrente et ainsi lui causer des dommages financiers.

Les attaques DDoS peuvent également servir de diversion pour une autre attaque majeure, telle que l’installation d’un ransomware ou le vol de données confidentielles.

Les attaques DDoS sont également utilisées dans le cadre d’actions politiques. Des “hacktivistes” peuvent s’appuyer sur une attaque DDoS pour “punir” une grande multinationale, bloquer l’accès à un service gouvernemental ou couper les canaux de communication d’un groupe adverse.

Enfin, certains pays utilisent des attaques DDoS pour perturber les services d’un autre pays et déstabiliser l’action gouvernementale. Par exemple, la Russie a été accusée d’avoir lancé de nombreuses attaques DDoS contre les services administratifs et bancaires ukrainiens pendant les premières heures de la guerre en Ukraine.

Comment se protéger contre une attaque DDoS ?

Il est difficile de contrer une attaque DDoS en cours, puisqu’elle provient de multiples machines avec différentes adresses IP. Il est presque impossible de bloquer toutes ces adresses. Les meilleures mesures consistent donc à limiter les dégâts plutôt qu’à arrêter complètement l’attaque.

Cependant, il est tout à fait possible de se prémunir contre une attaque DDoS. Certaines entreprises, comme Cloudflare, proposent des “serveurs tampons” capables de dévier les attaques. Ils redirigent les requêtes vers un serveur vide qui absorbe l’attaque, protégeant ainsi le serveur cible de la surcharge.

Pour rester informé de nos derniers articles, dossiers et vidéos YouTube, nous vous invitons à télécharger notre application pour Android et iOS.

Note: The images used in this article are from the original article.