Avant de partir à l’aventure, il est toujours préférable de prendre ses précautions, surtout lorsqu’il s’agit de modifier sa console. Une mauvaise manipulation peut rapidement arriver et avoir des conséquences. C’est pourquoi il est vivement recommandé de commencer par faire une sauvegarde complète de la mémoire interne de votre console (sysMMC) en utilisant le logiciel Hekate.

(*) Sur une Switch hackée, il est fortement recommandé d’utiliser une microSD formatée en FAT32. En effet, le pilote exFAT officiel présente de nombreux bugs avec les homebrews et finira par corrompre les données présentes sur la carte, tôt ou tard.

Préparation

Pour commencer, placez le fichier payload hekate_ctcaer_x.x.x.bin, que vous avez renommé payload.bin, sur le support que vous utiliserez pour démarrer votre console :

- Pour un dongle RCMLoader : placez-le dans l’un des dossiers prédéfinis de votre choix (ATMOSPHERE_HEKATE en principe).

- Avec un dongle SX PRO :

- À la racine de votre microSD : placez le fichier

boot.datdu payload Hekate préalablement converti à l’aide d’un script python. - À la racine de votre microSD : placez également le dossier SX Gear décompressé.

- À la racine de votre microSD : placez le fichier

- Sur un téléphone Android avec l’application Rekado.

- Sur Windows avec le logiciel TegraRCMGUI.

- À la racine de votre microSD si vous utilisez une puce type trinket m0, HWFLY ou SX reflashée avec spacecracft-nx :

- Avec une puce SX non convertie, vous devez utiliser le fichier

payload.binconjointement avec SX Gear, que vous devez également décompresser à la racine de la microSD.

- Avec une puce SX non convertie, vous devez utiliser le fichier

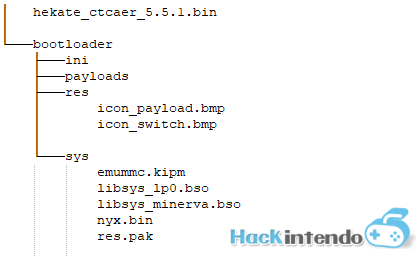

Ensuite, décompressez les dernières versions d’Atmosphère, de Hekate et des sigpatches à la racine de votre microSD, qui doit être préalablement formatée en FAT32. Vérifiez que vous avez bien obtenu, au minimum, les dossiers bootloader et atmosphere à la racine de votre microSD.

L’archive de Hekate doit être décompressée telle quelle à la racine de votre microSD. Vous obtiendrez donc un dossier bootloader, accompagné du fichier de démarrage.

Enfin, placez le fichier lockpick_rcm.bin dans le dossier bootloader/payloads.

Réalisation de la sauvegarde

Il ne vous reste plus qu’à injecter le payload de Hekate (à jour) que vous avez téléchargé précédemment. Sélectionnez le fichier et cliquez sur “Inject payload”.

Console pucée

Démarrez la console normalement. C’est aussi simple que cela ! (Avec une puce type trinket, assurez-vous que tous les fils ont été correctement soudés afin qu’elle démarre automatiquement en mode hacké).

L’interface Nyx de Hekate se pilote entièrement à l’aide de l’écran tactile de la console. Cliquez tout d’abord sur “Tools”, puis sur “Backup eMMC”.

À partir de là, vous aurez besoin des deux options situées à gauche de l’interface. Commencez par “eMMC Boot0 & Boot1”. Le dump du Boot0/Boot1 se fait en quelques secondes seulement.

Ensuite, continuez avec l’option “eMMC RAW GPP”. La réalisation du dump complet de la NAND de la console (30Go) nécessite entre 10 et 20 minutes en fonction du taux de remplissage de la mémoire interne de votre console. Par exemple, une console neuve sans aucun jeu installé sera dumpée en environ 11 minutes, tandis qu’une console bien remplie (avec 5Go d’espace libre) prendra environ 18 minutes. Cependant, cela est bien loin des 1h30 nécessaires auparavant !

Une fois l’opération terminée, le dossier “backup” à la racine de votre microSD contiendra le dump de votre NAND. En fonction du formatage de votre carte microSD, vous obtiendrez, en plus des fichiers BOOT et BOOT1 :

- En exFAT : un fichier rawnand.bin de 30 Go.

- En FAT32 : 15 fichiers de 2 Go.

Le fichier “rawdump.bin” doit faire exactement 31 268 536 320 octets.

Il est PRIMORDIAL de conserver ces fichiers dans un endroit sûr, de préférence sur deux supports différents. Ils pourraient sauver votre console en cas de problème. Sachez qu’un brick (blocage complet de la console) sera TOUJOURS récupérable à l’aide de ces dumps, ce qui n’est pas forcément le cas sans ces fichiers.

Les clés sont également importantes, car elles contiennent des informations précieuses pour éditer votre dump sysMMC, profiter d’émulateurs Nintendo Switch (Yuzu, ryujin, etc.), créer des forwarders, etc.

Si vous avez correctement placé le fichier “lockpick_rcm.bin” dans le dossier “bootloader/payloads” comme expliqué précédemment, vous pouvez cliquer sur “Console Info”, puis sur “Lockpick” pour récupérer les clés de la console. Le bouton sera actif uniquement s’il détecte le fichier. Ensuite, suivez les instructions pour effectuer la sauvegarde des clés.

Récupérez le fichier “prod.keys” généré dans le dossier “switch” de votre microSD, qui contient toutes les clés de la console. Conservez ce fichier en sécurité avec votre backup de la sysMMC.

Si vous avez besoin d’aide ou d’informations supplémentaires, n’hésitez pas à vous inscrire sur notre forum : https://www.hackintendo.com/forum.